Blog

NIS2 in der DACH-Region: Warum Identity & Access Management 2025 oberste Priorität hat

Ein umfassender Leitfaden für CISOs und Compliance-Verantwortliche, um der NIS2 in Deutschland und Österreich einen Schritt voraus zu sein

30.000 deutsche Unternehmen sind jetzt im Fokus von NIS2 - und die meisten sind nicht bereit. Die EU-Richtlinie NIS2 ist keine Theorie mehr. Sie ist bereits in Kraft. Und auch wenn die Durchsetzung in Deutschland offiziell erst 2026 startet, beginnt die eigentliche Überprüfung Ihrer Audit-Trails, Zugriffskontrollen und Management-Verantwortung schon 2025. In Österreich ist der Druck sogar noch größer: Dort wird mit einer Durchsetzung bis Ende 2025 gerechnet. Gleichzeitig rückt Identitäts- und Zugriffsmanagement (IAM) zunehmend ins Zentrum regulatorischer Aufmerksamkeit. Dieser Artikel zeigt, was Unternehmen in der DACH-Region jetzt wissen müssen — und wie Identitätszentrierte Governance zur tragenden Säule der Compliance-Strategie wird.

🧠 Artikelübersicht: Was NIS2 von Ihnen verlangt

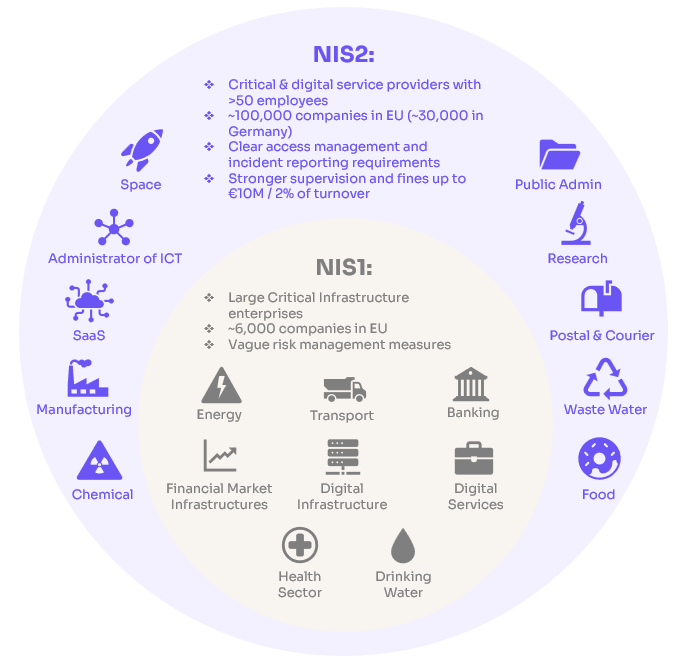

NIS2 gilt bereits auf EU-Ebene. Die Richtlinie betrifft Unternehmen des kritischen und digitalen Sektors mit mehr als 50 Mitarbeitern oder einem Umsatz von mehr als 10 Millionen Euro - und erweitert damit den Geltungsbereich von ~2.000 von NIS1 betroffenen Organisationen auf ~30.000 Organisationen nur in Deutschland.

NIS2 fordert unter anderem:

- Robuste Sicherheitsmaßnahmen (Artikel 21)

- Strenge Meldung von Vorfällen Fristen (Frühwarnung innerhalb von 24 Stunden, Erstbewertung innerhalb von 72 Stunden, und Abschlussbericht innerhalb von 30 Tagen)

- Regelmäßige Prüfung der Wirksamkeit der Kontrollen

- Management-Verantwortung für Sicherheitsversäumnisse

- Risikomanagement für Lieferanten und Drittanbieter

IAM ist ein Kernelement des "Least Privilege"-Prinzips und Zugriffskontrollen von On bis Offboarding.

Um vorbereitet zu sein, sollten CISOs in der DACH Region schon jetzt:

- Ihre Exposition bewerten (Anhänge I und II)

- IAM- und Incident-Response-Lücken schließen

- Sicherheitskontrollen Testen und Verbessern

- Führung einbinden und Verantwortlichkeiten zuweisen

- Vorbereitung der Dokumentation

🧩 Fazit: Mit NIS2 wird Cybersicherheit von einer bewährten Praxis zu einer gesetzlichen Verpflichtung. 2025 ist Ihr letztes Jahr, um sich darauf vorzubereiten, bevor die Durchsetzung erfolgt.

💡 Einleitung: Was ist NIS2?

NIS2 ist das aktualisierte Cybersicherheitsgesetz der EU. Es erweitert den Anwendungsbereich seines Vorgängers NIS1, indem es Folgendes vorschreibt: Anbieter kritischer und digitaler Dienste werden verpflichtet, eine Reihe von Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit zu implementieren. Dazu gehören die Meldung von Vorfällen, die Sicherheit der Supply Chain und eine solide Identitäts- und Zugangsverwaltung.

🔗 Vollständigen Text der Richtlinie lesen

Abbildung 1: Hauptunterschiede zwischen NIS1 und NIS2

Die wichtigsten Fakten:

- Gilt für Organisationen mit mehr als 50 Mitarbeitern oder mehr als 10 Mio. € Umsatz

- Deckt 18 Sektoren ab (z. B. IT-Dienstleistungen, SaaS, Gesundheit, Finanzen, öffentliche Verwaltung)

- Einführung von Geldbußen bis zu 10 Millionen Euro oder 2 % des weltweiten Umsatzes

- Legt strenge Fristen für die Meldung von Vorfällen fest (24h/72h/30d)

🌍 NIS2-Umsetzung und Reifegrad in der DACH-Region

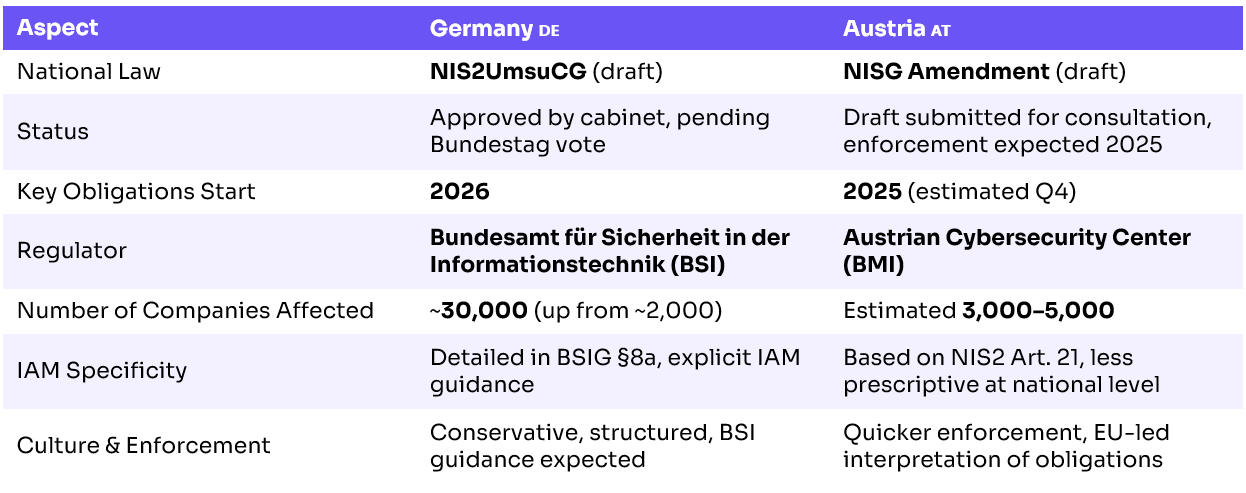

Tabelle 1: Hauptunterschiede bei der Umsetzung von NIS2 zwischen Deutschland und Österreich

📌 Hinweis: Obwohl beide Länder unter die NIS2-Richtlinie der EU fallen, unterscheiden sich Deutschland und Österreich in Bezug auf den legislativen Fortschritt, die Durchsetzungsfristen und die Spezifität der Identitäts- und Zugriffsmanagement-Richtlinien (IAM). CISOs, die in der DACH-Region tätig sind, sollten sich auf die strengeren Anforderungen einstellen und sich auf die mögliche frühere Durchsetzung in Österreich im 4. Quartal 2025 vorbereiten.

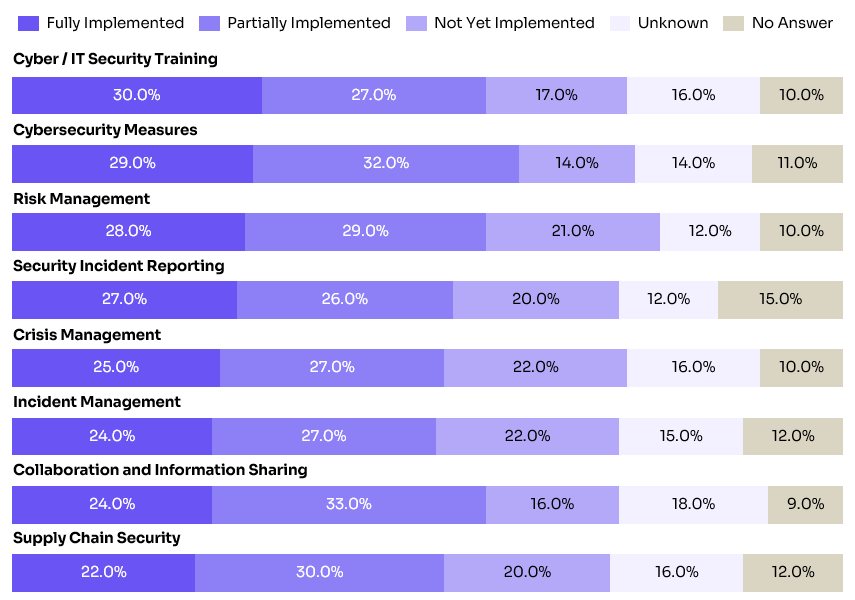

Während die gesetzliche Durchsetzung von NIS2 in der DACH-Region für das Jahr 2026 erwartet wird (mit einer möglichen früheren Durchsetzung in Österreich), befinden sich die meisten Unternehmen noch in einem frühen Stadium der Umsetzung. Das folgende Diagramm zeigt die Bereitschaft der deutschen Unternehmen in Kernbereichen wie Sicherheitsschulung, Reaktion auf Sicherheitsvorfälle, Krisenmanagement und Sicherheit der Supply Chain. Wie sichtbar, weniger als ein Drittel der Unternehmen haben die zentralen Kontrollen vollständig umgesetzt - Es bleibt also noch viel zu tun, bevor NIS2 durchsetzbar wird.

Abbildung 2: Umsetzungsgrad der NIS2-Anforderungen nach Kategorien in Deutschland (Quelle: TechConsult/Plusnet, Juni 2024, 200 befragte Unternehmen)

🛡️ Zehn grundlegende Anforderungen gemäß NIS2

Das Herzstück von NIS2 ist eine Reihe von grundlegende Maßnahmen zum Management von Cybersicherheitsrisiken die alle unter die Richtlinie fallenden Unternehmen umsetzen müssen. Artikel 21 der Richtlinie legt fest, dass Unternehmen folgende Maßnahmen ergreifen müssen: "geeignete und verhältnismäßige technische, betriebliche und organisatorische Maßnahmen zur Beherrschung der Risiken" für ihre Netz- und Informationssysteme er und "die Auswirkungen von Vorfällen zu verhindern oder zu minimieren". Diese Maßnahmen müssen dem Stand der Technik entsprechen und risikobasiert sein, unter Berücksichtigung der Größe des Unternehmens, der Gefährdung und der möglichen gesellschaftlichen Auswirkungen von Zwischenfällen.

Organisationen müssen sich zumindest mit den folgenden Bereichen befassen:

- Risikoanalyse und Sicherheitsrichtlinien: Aufstellung solider Richtlinien für Risikobewertung und Sicherheit von Informationssystemen.

- Umgang mit Sicherheitsvorfällen: Entwicklung und Pflege effektiver Prozesse zur Reaktion auf Sicherheitsvorfälle.

- Businesskontinuität und Krisenmanagement: Sicherstellen, dass Pläne zur Aufrechterhaltung des Geschäftsbetriebs, Backups, Notfallwiederherstellung und Strategien zur Krisenkommunikation vorhanden sind.

- Sicherheit der Supply Chain: Umgang mit Cybersicherheitsrisiken in der Supply Chain und Outsourcing.

- Sichere Entwicklung und Schwachstellenmanagement: Anwendung bewährter Sicherheitsverfahren bei Erwerb, Entwicklung und Wartung von Netzwerken und Informationssystemen einschließlich des Umgangs mit Schwachstellen und der Offenlegung von Sicherheitsmängeln.

- Wirksamkeit der Maßnahmen (Audit und Prüfung): Umsetzung von Richtlinien und Verfahren zur Bewertung der Wirksamkeit der bestehenden Cybersicherheitsmaßnahmen.

- Grundlegende Cyber-Hygiene und Schulungen: Förderung grundlegender Sicherheitspraktiken (wie sichere Passwörter, Updates, sichere Konfigurationen) und Bereitstellung von Schulungen zum Thema Cybersicherheit für Mitarbeiter.

- Kryptographie und Verschlüsselung: Definieren Sie Richtlinien für den Einsatz von Kryptographie einschließlich der Frage, wo Verschlüsselung angebracht ist.

- Identitäts- und Zugriffsmanagement: Durchsetzung strenger Zugriffskontrollrichtlinien,Führung eines Inventars der IT-Ressourcen führen und Personalsicherheit sicherstellen (z. B. Mitarbeiterüberprüfung, Rollen und Verantwortlichkeiten).

- Multi-Faktor-Authentifizierung (MFA) und sichere Kommunikation: Verwenden Sie Multi-Faktor- oder kontinuierliche Authentifizierungslösungen für den Benutzerzugang und sichern Sie die gesamte Sprach-, Video-, Text- und Notfallkommunikation innerhalb der Einrichtung.

Diese zehn Bereiche bilden ein umfassendes Grundgerüst. Zusammenfassend lässt sich sagen, dass die NIS2 Organisationen dazu drängt, ein ganzheitliches Cybersicherheitsprogramm - von der Vorbeugung (Risikomanagement, sichere Entwicklung, Sicherheit in der Lieferkette) über die Erkennung/Reaktion (Umgang mit Zwischenfällen, Überwachung) bis hin zur Wiederherstellung (Kontinuitätspläne) - und zur Institutionalisierung von Prozessen wie Schulung, Zugriffskontrolle und regelmäßigen Audits ihrer Sicherheitslage.

🚨 Pflichten zur Meldung von Vorfällen

Neben der internen Bearbeitung von Vorfällen führt NIS2 auch detaillierte Meldepflichten für bestimmte Cyber-Vorfälle. Wenn ein Vorfall eine "erhebliche Auswirkung" auf die Erbringung der Dienstleistungen einer Einrichtung hat (Kriterien sind u. a. erhebliche Unterbrechungen oder finanzielle Verluste oder die Betroffenheit einer großen Anzahl von Personen oder anderen Organisationen), muss er den nationalen Behörden gemeldet werden:

- 24-Stunden-Frühwarnung: Innerhalb von 24 Stunden nach Bekanntwerden eines bedeutenden Vorfalls muss die Organisation eine erste Frühwarnung an das Computer Security Incident Response Team (CSIRT) oder die zuständige Behörde senden und dabei angeben, ob es sich um einen böswilligen Vorfall handelt oder ob er grenzüberschreitende Auswirkungen haben könnte.

- 72-Stunden-Meldung eines Vorfalls: Innerhalb von 72 Stunden nach Bekanntwerden des Vorfalls ist ein detaillierterer Bericht fällig, der eine erste Einschätzung der Art, des Schweregrads und der Auswirkungen des Vorfalls sowie (falls bekannt) Indikatoren für eine Kompromittierung enthält. Dazu gehört auch ein detailliertes Verständnis der betroffenen Daten.

- Zwischenzeitliche Aktualisierungen: Auf Anfrage sollte die Stelle folgende Informationen zur Verfügung stellen Zwischenstatusberichte um die Behörden über die Fortschritte bei der Bearbeitung des Vorfalls zu informieren.

- Einmonatiger Abschlussbericht: Nicht später als einen Monat nach der ersten Meldung wird ein Abschlussbericht vorgelegt werden, in dem die Ursache des Vorfalls, die ergriffenen Abhilfemaßnahmen und die festgestellten grenzüberschreitenden Auswirkungen im Einzelnen dargelegt werden.

Diese strengen Zeitvorgaben bedeuten, dass Unternehmen gut ausgebildete Teams für die Reaktion auf Vorfälle benötigen und Verfahren zur Meldung von Vorfällen vorhanden sein müssen. Außerdem müssen sie in der Lage sein, schnell zu beurteilen, was passiert ist - welche Systeme und Daten betroffen waren und was die Ursache sein könnte - um die inhaltlichen Anforderungen der Berichte zu erfüllen. In einigen Fällen ist es auch erforderlich, die betroffenen Dienstleistungsempfänger oder die Öffentlichkeit zu benachrichtigen (wenn der Vorfall die Benutzer beeinträchtigen könnte oder wenn die Öffentlichkeit sensibilisiert werden muss, um eine laufende Bedrohung zu entschärfen). Unter NIS2, sind Transparenz und Schnelligkeit bei der Meldung von Vorfällen nicht nur erwünscht, sondern sogar vorgeschrieben, was eine erhebliche Veränderung gegenüber den früheren Ad-hoc-Meldepraktiken darstellt.

Was sollten Unternehmen jetzt tun?

Auch wenn die Durchsetzung erst im Jahr 2026 beginnt (für Österreich wird das 4. Quartal 2025 erwartet), sollten Unternehmen nicht warten. IAM-Transformationen brauchen Zeit - besonders in komplexen oder hybriden Umgebungen. Diese Themen sollten in ihrer Roadmap vorhanden sein:

1. 🔍 Bewerten Sie Ihre NIS2-Eignung

- Identifizieren Sie, ob Sie eine Wesentliche oder wichtige Einrichtung sind (je nach Sektor und Größe).

- Überprüfung der Anhänge der NIS2 und nationaler Gesetzesentwürfe (z.B. Deutschland, Österreich).

- Vergessen Sie nicht: Auch mittelgroße SaaS-Anbieter, Anbieter von Managed Services oder Herstellern können jetzt in den Anwendungsbereich fallen.

2. 📋 Führen Sie eine Lückenanalyse durch

- Vergleichen Sie Ihre derzeitigen Kontrollen mit NIS2 Artikel 21 (Grundlegende Sicherheitsanforderungen).

- Fokus auf Bereiche wie Zugriffsmanagement, Erkennung und Meldung von Zwischenfällen, sichere Softwareentwicklung und Risikomanagement in der Supply Chain.

- Auf dieser Grundlage können Sie Lücken priorisieren und einen Plan für die Einhaltung der Vorschriften erstellen.

Tipp: Verwenden Sie ein Rahmenwerk wie ISO/IEC 27001 oder BSI IT-Grundschutz, um den Reifegrad der Kontrollen anzugleichen.

3. 🔐 Stärkung des Identitäts- und Zugriffsmanagements

- Durchsetzen von Least Privilege und Need-to-Know Zugriffsrechten auf der Datenebene.

- Automatisieren Sie Zugriffsprüfungen und erstellen sie eine nachvollziehbare Zugriffsübersicht.

- Identifizieren Sie veraltete Konten, übermäßige Berechtigungen und nicht überwachte Integrationen.

4. 🚨 NIS2-konforme Behandlung von Sicherheitsvorfällen

- Einrichtung von Verfahren zur Reaktion auf Sicherheitsvorfälle.

- Definieren Sie Rollen, Eskalationspfade und Kommunikationsprotokolle.

- Vorbereitung der Berichterstattung innerhalb von 24 Stunden (Frühwarnung), 72 Stunden (Ersteinschätzung) und 30 Tagen (Abschlussbericht).

Üben Sie Simulationen von Sicherheitszwischenfällen, um die Bereitschaft der technischen und management Teams zu testen.

5. 🔁 Test von Cybersicherheitskontrollen

- Planen Sie regelmäßige Überprüfungen von Zugriffsrechte, Playbooks für die Reaktion auf Zwischenfälle, Backups und Pläne für die Businesskontinuität.

- Nutzung der Ergebnisse zur Verbesserung der Wirksamkeit der Kontrollen (eine Anforderung der NIS2).

"Richtlinien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen zum Management von Cybersicherheitsrisiken". Quelle: Richtlinie (EU) 2022/2555 - Artikel 21

6. 🤝 Bewertung der Risiken von Drittparteien

- Machen Sie eine Bestandsaufnahme Ihrer Lieferanten und ausgelagerten Dienstleister.

- Sicherstellen, dass die Verträge Cybersicherheitsklauseln enthalten.

- Bewertung ihrer NIS2-Bereitschaft - insbesondere für kritische Integrationen (z. B. Cloud, Identitätsanbieter, Prozessoren).

7. 💼 Führung einbinden und Verantwortlichkeit zuweisen

- CISOs sollten die Geschäftsleitung informieren über Compliance-Verpflichtungen, Risiken (z. B. Strafen, Haftung) und Anforderungen und Fristen für Investitionen.

- Zuweisung der internen Verantwortung für die NIS2-Implementierung (z. B. Sicherheit, Einhaltung der Vorschriften, IT-Betrieb).

Beziehen Sie Ihren Datenschutzbeauftragten (DSB) oder Rechtsbeistand zur Abstimmung mit GDPR und der Kommunikation mit den Behörden.

8. 🗂️ Dokumentation vorbereiten

- Beginn der Sammlung der von den nationalen Behörden geforderten Beweisunterlagen (sobald die Portale in Betrieb sind).

- Führen Sie Nachweise über Sicherheitsmaßnahmen, Richtlinien und Testergebnisse.

- Verfolgen Sie die internen Zuständigkeiten und die Freigabe durch die Geschäftsleitung (NIS2 schreibt die Verantwortlichkeit der Geschäftsleitung vor).

🔧 Sicherheitslücken schließen: Wie CyberDesk die NIS2-Konformität unterstützt

Wenn Sie sich mit Identitäts- und Zugriffsmanagement befassen, gibt CyberDesk Ihnen die operative Kraft, die Sie brauchen, um die Vorschriften einzuhalten - und dies auch zu beweisen. Als SaaS-Plattform, die speziell für identitätszentrierte Datenzugriffsverwaltung hilft CyberDesk Ihnen dabei, einige der wichtigsten NIS2-Verpflichtungen zu erfüllen - und zwar nicht nur, um die Einhaltung der Vorschriften zu erreichen, sondern um echte Sicherheit zu erreichen.

So geht's:

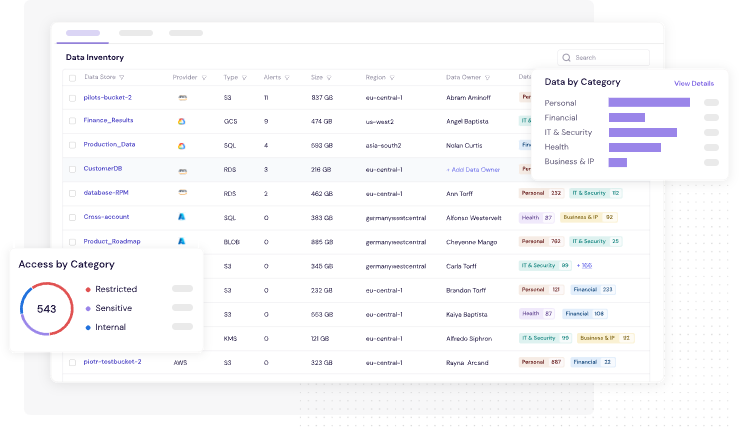

✅ 1. Zuordnung von Daten zu Identitäten

CyberDesk klassifiziert automatisch sensible Daten (z. B. PII, Kundendaten) und verknüpft sie mit menschlichen und nicht-menschlichen Identitäten.

Beispiel: Sie wissen genau, welcher Drittanbieter-Bot oder Auftragnehmer Zugang zu Ihrer Gehaltsabrechnungs-DB hat.

NIS2 Artikel 21(2)(h): Erfordert Zugriffskontrollen und Bestandsaufnahmen.

Abbildung 3: Die CyberDesk-Klassifizierungs-Engine kategorisiert die Daten und Identitäten Ihres Unternehmens anhand von Datentypen und Sensibilitätsstufen.

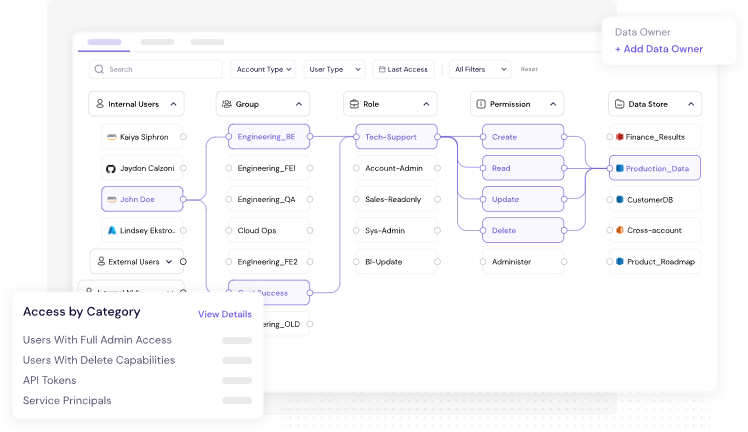

✅ 2. Access Graph = Sichtbarkeit in Echtzeit

CyberDesk's Access Graph zeigt die Beziehungen zwischen Personen, Anwendungen und Daten auf einen Blick.

Beispiel: Stellen Sie fest, dass ein Testkonto immer noch Administratorrechte auf Ihren Produktionsserver hat.

NIS2 Artikel 21(2)(d): Fordert eine risikobewusste Systemarchitektur und eine kontinuierliche Überwachung.

Abbildung 4: CyberDesk's Access Graph bietet Sichtbarkeit auf Identitäts- und Datenebene

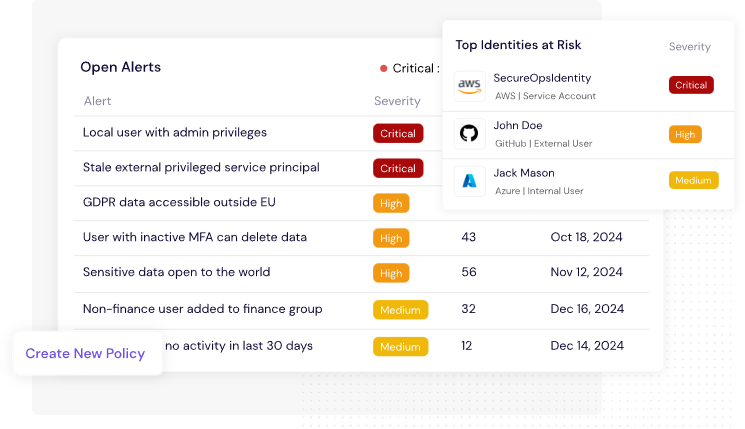

✅ 3. Verhinderung von übermäßigen Berechtigungen

Festlegung und Überwachung nach Least Privilege Prinzip. Erhalten Sie Warnungen, wenn der Zugriff die Richtlinien verletzt.

Beispiel: Ein Praktikant verschafft sich Zugang zu sensiblen HR-Dokumenten = sofortige Warnung und Abhilfe.

NIS2 Artikel 21 Absatz 2 Buchstabe c): Konzentriert sich auf die Vorbeugung von Zwischenfällen und die Risikobegrenzung.

Abbildung 5: Das Dashboard für Warnmeldungen von CyberDesk erleichtert die Risikominderung bei einem Breach.

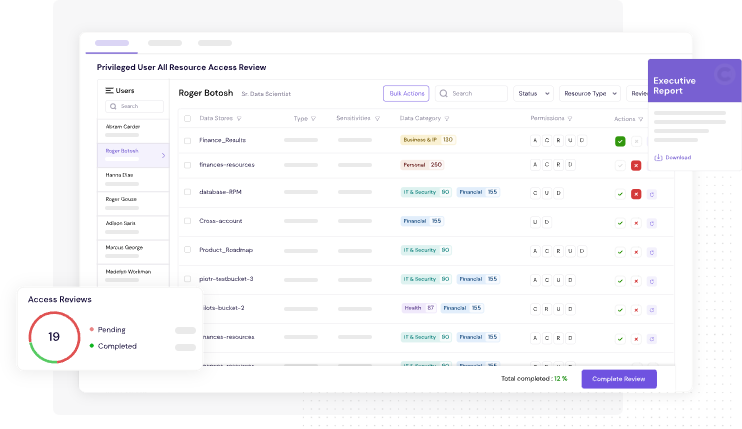

✅ 4. Automatisierte Zugriffsprüfungen

Führen sie Regelmäßige Überprüfungen durch ob die Benutzer den Zugang, den sie haben, noch benötigen. Manager erhalten intelligente Vorschläge zu möglichen Verbesserungen. Überprüfungen werden für Audits protokolliert.

Beispiel: Die automatische Überprüfung des Zugangs zum HR-System führt zu einer vierteljährlichen Genehmigung durch den Personalleiter. Keine Tabellenkalkulation erforderlich.

NIS2 Artikel 21(2)(g): Verlangt die Bewertung der Wirksamkeit von Cybersicherheitskontrollen.

Abbildung 6: Die Zugriffsprüfung von CyberDesk befreit Sie von zeitaufwändigen manuellen Prozessen und hilft Ihnen, die Vorschriften einzuhalten.

Schlussbemerkungen

NIS2 legt die Messlatte für die Cybersicherheit in ganz Europa höher, und die Unternehmen in Deutschland und der DACH-Region stehen vor einer neuen Ära regulatorischer Erwartungen. Die Richtlinie bringt die Cybersicherheit aus der alleinigen Domäne der IT in die Vorstandsetage, indem sie die Verantwortlichkeit der obersten Führungsebene einführt. Die Einhaltung der Vorschriften erfordert von den Unternehmen einen strukturierteren und messbareren Ansatz für das Cyber-Risikomanagement - was früher als "good practice" galt, wird nun zum Gesetz. Dies ist nicht nur eine Sicherheitsherausforderung - es ist ein Wandel in Governance, Verantwortlichkeit und organisatorischer Widerstandsfähigkeit. Dies ist der Punkt, an dem CyberDesk ins Spiel kommt. Wir helfen Ihnen, Klarheit zu schaffen über die grpße Fragewer genau Zugriff auf was hat, Risiken frühzeitig zu erkennen und die NIS2-Anforderungen durch Automatisierung und Transparenz umzusetzen.

📬 Bereit zu sehen, wie CyberDesk in Ihre Sicherheits- und Compliance-Roadmap passt? Sprechen Sie mit uns.

Möchten Sie CyberDesk in Aktion sehen?

Erfahren Sie, wie CyberDesk Ihnen helfen kann, adaptiv zu kontrollieren, wer welche Aktionen auf welche Daten durchführen kann.

Gründer

Dr. Tobias Lieberum & Prabhakar Mishra

Jahr der Gründung

2022

Hauptsitz

München, Deutschland

Über CyberDesk

CyberDesk wurde 2022 mit Sitz in München gegründet und wird von Dr. Tobias Lieberum und Prabhakar Mishra geleitet. In ihren früheren Karrieren in sensiblen Umgebungen im Bankwesen und in der Beratung haben die Gründer aus erster Hand erfahren, welche Herausforderungen der sichere Datenzugriff in der Cloud mit sich bringt. In Ermangelung einer zufriedenstellenden Lösung beschlossen sie, diese globale Bedrohung selbst zu lösen.

Für Medienanfragen wenden Sie sich bitte an das CyberDesk-Kommunikationsteam

Wir werden uns gerne mit Ihnen in Verbindung setzen. Kontaktieren Sie CyberDesk noch heute.

Copyright © CyberDesk GmbH 2025. Alle Rechte vorbehalten.